Sommaire

Comprendre la menace liée à l'usurpation d'identité en entreprise (Business Email Compromise, ou BEC)

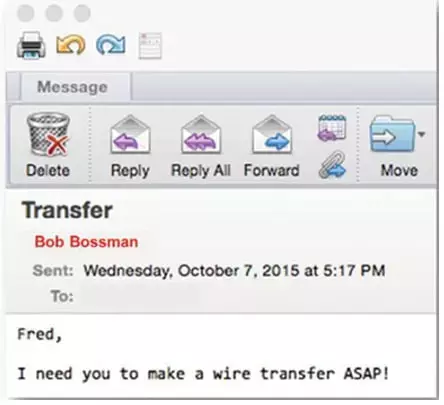

Certains courriers électroniques frauduleux incitent les utilisateurs à faire des virements bancaires, parfois des centaines de milliers de dollars en une seule opération, ou à transmettre des données sensibles commerciales ou personnelles. Ces courriers semblent provenir du PDG ou d’un autre cadre supérieur de l'entreprise et exhortent le destinataire à ne parler de cette opération à personne.

La formation à la cybersécurité commence ici

Votre évaluation gratuite fonctionne comme suit :

- Prenez rendez-vous avec nos experts en cybersécurité afin qu'ils évaluent votre environnement et déterminent votre exposition aux menaces.

- Sous 24 heures et avec une configuration minimale, nous déployons nos solutions pour une durée de 30 jours.

- Découvrez nos technologies en action !

- Recevez un rapport mettant en évidence les vulnérabilités de votre dispositif de sécurité afin que vous puissiez prendre des mesures immédiates pour contrer les attaques de cybersécurité.

Remplissez ce formulaire pour demander un entretien avec nos experts en cybersécurité.

Un représentant de Proofpoint vous contactera sous peu.

Mode de fonctionnement

Différents termes désignent le courrier électronique frauduleux, par exemple fraude BEC (compromission de la messagerie en entreprise) ou fraude par email au PDG. Ce type de menaces a pour but d'amener la victime à penser que le courrier qu'elle reçoit provient d'un cadre supérieur de l'entreprise, par exemple du PDG ou du Directeur financier, puis par exemple à transférer une certaine somme d'argent à l'extérieur de l'entreprise (le plus généralement) ou à transmettre des informations à caractère personnel (PII) sur les employés (par exemple des formulaires W2). Extrêmement ciblée, la menace commence par des travaux de recherche intensifs pour trouver la bonne personne au sein de l'entreprise, identifier ses supérieurs hiérarchiques, puis définir le moment idéal pour envoyer le courrier électronique, c'est-à-dire en général lorsque « l'expéditeur usurpé » est en déplacement afin d'augmenter les chances de succès de l'attaque. Malgré la somme de travail que cela représente, ces menaces sont nombreuses et affectent chaque mois des milliers d'entreprises. Selon ses premières estimations, le FBI fixe le coût du courrier électronique frauduleux pour les entreprises à plus de 2 milliards de dollars en 2015. Comme ce type de menaces s'appuie davantage sur le social engineering (l'ingénierie sociale) que sur les logiciels malveillants, le courrier électronique frauduleux échappe souvent aux solutions de sécurité email qui ne recherchent que les contenus ou les comportements malveillants.

Comment se protéger du business email compromise ?

Pour identifier les e-mails suspects, la plupart des défenses de sécurité recherchent des documents malveillants ou les adresses URL connues pour être classées en liste noire. Les menaces associées au courrier électronique frauduleux ne sont toutefois pas si révélatrices. Elles s'appuient sur l'ingénierie sociale et sur l'hyperactivité, la fatigue ou la naïveté d'un employé susceptible de répondre à la demande frauduleuse d'argent ou d'informations. La vigilance des employés est donc la dernière ligne de défense contre les menaces des imposteurs. Comme pour la plupart des modèles de phishing et autres attaques par courrier électronique, et malgré le fait qu'elles aient contourné les défenses de votre entreprise, ces menaces présentent des caractéristiques communes qui doivent aussitôt alerter les utilisateurs :

- Cadres supérieurs demandant des informations inhabituelles : Quel PDG voudrait réellement consulter les informations W2 et fiscales de ses divers employés ? Bien que nous soyons tous naturellement poussés à répondre promptement à un courrier envoyé par un cadre supérieur, il est préférable de prendre le temps de se demander si la demande semble légitime. Un Directeur financier pourrait demander des données cumulatives sur les indemnités ou un rapport particulier, mais peu probablement des données sur les différents employés.

- La majorité des entreprises traitent les factures et les paiements à travers leurs systèmes comptables, quelle que soit l'urgence de la demande : Lorsqu'un e-mail d'un cadre supérieur contourne ces circuits et demande par exemple au destinataire d'effectuer un virement bancaire urgent le plus rapidement possible, cet employé doit se méfier.

- Demandes qui contournent les circuits habituels : Comme la plupart des entreprises disposent de systèmes comptables, toute demande de virement bancaire urgent devant être traitée immédiatement doit rendre son destinataire méfiant.

- Problèmes de langue et formats de date inhabituels : Certains e-mails frauduleux ont une grammaire irréprochable, alors que les PDG rédigent souvent leurs courriers dans un français approximatif. Toutefois, la présence de formats de date américains (dans l'ordre mois, jour, année) ou de formulations laissant entendre que le message a été rédigé par quelqu'un dont ce n'est pas la langue maternelle, est très courante dans ce type d'attaque.

- Adresses « Répondre à » ne correspondant pas à celles des expéditeurs : Bien que cela ne soit pas toujours évident dans les clients de messagerie ou les applications de messagerie Web, les menaces associées au courrier électronique frauduleux passent généralement par des adresses d'expéditeurs usurpées. Ces adresses peuvent également sembler utiliser des noms de domaine extrêmement ressemblants qui trompent le destinataire au premier coup d'œil (par exemple, votres0ciete.com au lieu de votresociete.com).

Protéger contre les attaques de BEC

Voici quelques conseils qui aideront les entreprises à se protéger contre ces attaques de plus en plus courantes :

- Montrez-vous méfiant. Demander des éclaircissements, par exemple en transmettant un e-mail au département informatique ou en demandant l'avis d'un collègue, est largement préférable au transfert de centaines de milliers de dollars en Chine au profit d'une société fictive.

- Lorsque quelque chose semble clocher, c'est généralement le cas. Encouragez vos employés à faire confiance à leur intuition et à se demander si leur PDG leur demanderait réellement une telle opération ou pourquoi ce fournisseur n'envoie pas sa facture par le biais du portail habituel.

- Prenez votre temps. Ce n'est pas pour rien que les auteurs de ces attaques lancent généralement leurs campagnes au moment le plus chargé de la journée. Lorsque la responsable des ressources humaines consulte rapidement son courrier, elle est moins susceptible de prendre le temps de mettre en doute une demande donnée.

La leçon la plus importante à retenir est peut-être que les solutions de sécurité de la messagerie, du réseau et des terminaux doivent s'accompagner de projets d'éducation et de formation des utilisateurs.

Protégez-vous contre la messagerie frauduleuse grâce à Proofpoint Email Protection.